ESET Latinoamérica identificó un nuevo malware en aplicaciones maliciosas que accede a contraseñas de un solo uso en mensajes SMS de doble factor de autenticación. El objetivo es robar las credenciales de inicio de sesión del servicio evadiendo las restricciones de Google.

En marzo de este año, Google restringió el uso de permisos de SMS y registro de llamadas en aplicaciones de Android. De todos modos, ESET descubrió aplicaciones maliciosas capaces de acceder a contraseñas de un solo uso (OTP, por sus siglas en inglés) en mensajes SMS de doble factor de autenticación.

Sin embargo, hemos descubierto recientemente apps maliciosas capaces de acceder a contraseñas de un solo uso (OTP, por sus siglas en inglés) en mensajes SMS de doble factor de autenticación, sin utilizar permisos de SMS; evadiendo las recientes restricciones de Google. Por si fuera poco, esta técnica también funciona para obtener contraseñas de un solo uso de algunos sistemas de 2FA basados en el correo electrónico, explicó Lukas Stefanko, ejecutivo de ESET.

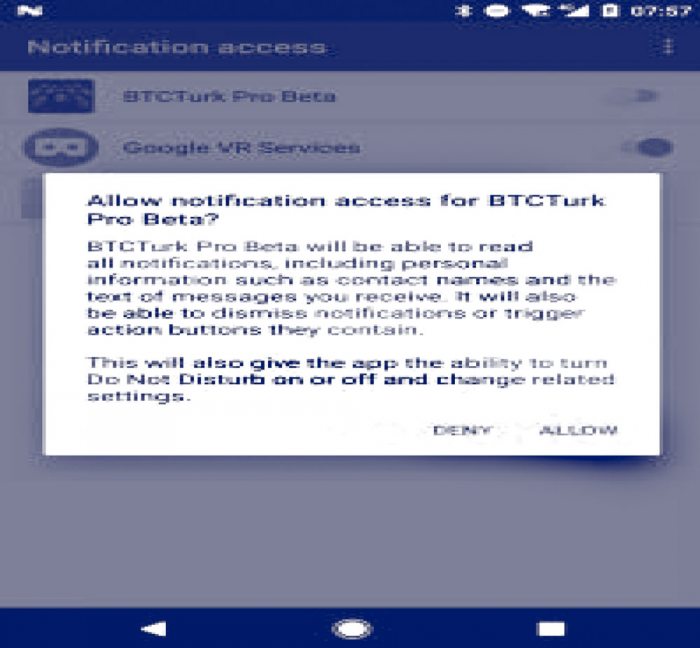

A la espera de robar las credenciales de inicio de sesión del servicio, las aplicaciones se hacen pasar por el exchange de criptomonedas turco BtcTurk. En lugar de interceptar mensajes SMS para evadir la protección 2FA en las cuentas y transacciones de los usuarios, estas aplicaciones maliciosas toman la contraseña de un solo uso de las notificaciones que aparecen en la pantalla del dispositivo comprometido.

Además de leer las notificaciones de 2FA, las aplicaciones también pueden descartarlas para evitar que las víctimas se den cuenta de transacciones fraudulentas.

El engaño busca robar las credenciales de inicio de sesión del servicio. Para esto las aplicaciones se hacen pasar por el exchange de criptomonedas turco BtcTurk.

Una vez iniciada, la aplicación solicita un permiso denominado “Acceso a las notificaciones”. Esto permite a la aplicación leer las notificaciones mostradas por otras aplicaciones instaladas en el dispositivo, descartar esas notificaciones o hacer clic en los botones que contienen.

El permiso de Acceso a las notificaciones se introdujo en la versión 4.3 de Android (Jelly Bean), lo que significa que casi todos los dispositivos Android activos son susceptibles a esta nueva técnica.

Las aplicaciones falsas requieren la versión de Android 5.0 (KitKat) o superior para ejecutarse; por lo que podrían afectar alrededor del 90% de los dispositivos Android. Una vez que el usuario otorga este permiso, la aplicación muestra un formulario de inicio de sesión falso que solicita credenciales para BtcTurk.

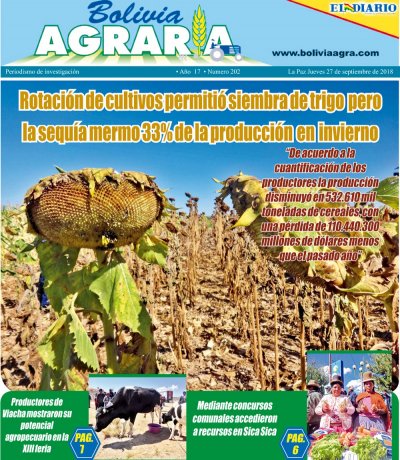

| Portada de HOY |

| 1 Dólar: | 6.96 Bs. |

| 1 Euro: | 7.79 Bs. |

| 1 UFV: | 2.30566 Bs. |